Obecnie pod przykrywką bezpłatnych wersji popularnych aplikacji, takich jak Loom, LedgerLive i Black Desert Online, przeprowadzany jest wyrafinowany i alarmujący atak złośliwego oprogramowania na komputery Mac.

Ten dobrze zorganizowany atak wykorzystuje kombinację legalnie wyglądających reklam Google i e-maili phishingowych, aby zwabić ofiary. Kampanię złośliwego oprogramowania odkryła Moonlock, grupa zajmująca się cyberbezpieczeństwem w ramach MacPaw, znana z aplikacji CleanMyMac. Początkowo wydawało się, że zagrożenie ogranicza się do naśladowania Looma, powszechnie używanego narzędzia do nagrywania ekranu, ale dalsze badanie ujawniło, że celem był szerszy zakres aplikacji.

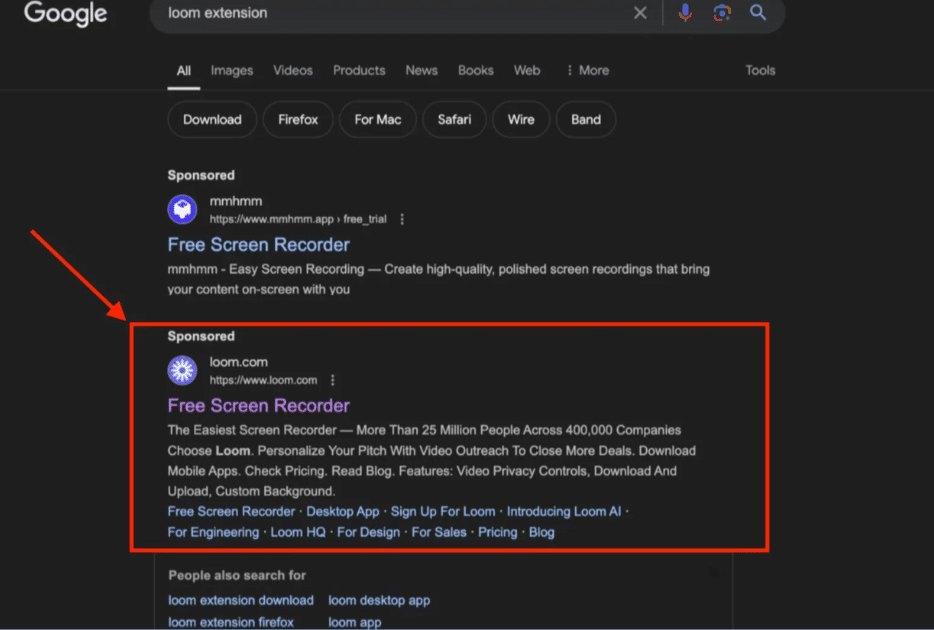

Dochodzenie Moonlock Lab rozpoczęło się, gdy zauważyli reklamę Google promującą coś, co wyglądało na oficjalną aplikację Loom. Reklama wyglądała na wiarygodną i zachęcała użytkowników do kliknięcia zaufanego źródła. Jednak po kliknięciu linku użytkownicy zostali przekierowani na stronę niemal identyczną z oficjalną witryną Loom, hostowaną pod adresem smokecoffeeshop[.]com. Ta witryna nakłaniała użytkowników do pobrania złośliwego pliku zawierającego złośliwe oprogramowanie kradnące. Kampania wykracza poza Loom i obejmuje fałszywe wersje innych popularnych aplikacji, takich jak Figma, TunnelBlick (VPN), Callzy, a do dystrybucji złośliwego oprogramowania wykorzystywany jest plik o podejrzanie nazwanej nazwie BlackDesertPersonalContractforYouTubepartners[.]dmg.

Szczególnie niepokojąca jest zdolność złośliwego oprogramowania do zastępowania oryginalnych aplikacji szkodliwymi wersjami, takimi jak menedżer kryptowalut LedgerLive. Po pobraniu złośliwego klona osoby atakujące mogą potencjalnie uzyskać dostęp do portfeli kryptowalutowych ofiar i je opróżnić. Ta złośliwa wersja ma naśladować wygląd i funkcjonalność legalnej aplikacji, co utrudnia użytkownikom wykrycie zagrożenia. Ustalenia Moonlock Lab potwierdzają, że złodziej jest w stanie przechwycić pliki, informacje o sprzęcie, hasła, dane z przeglądarek i dane uwierzytelniające zrzutu pęku kluczy.

Wygląda na to, że kampanię organizuje dobrze zorganizowana grupa znana jako Crazy Evil. Ta grupa używa zwodniczych adresów URL sponsorowanych przez Google, aby nakłonić użytkowników do pobrania szkodliwego oprogramowania. Dochodzenie przeprowadzone przez Moonlock Lab zidentyfikowało adres IP powiązany z jednostką rządową o wysokim powiązaniu ze złośliwym oprogramowaniem i licznymi plikami oznaczonymi jako złośliwe. Na tym adresie IP znajdowały się pliki związane z systemem macOS z kampanii rozpoczynającej się 23 lipca 2024 r.

Aby się chronić, użytkownicy komputerów Mac powinni podjąć aktywne działania. Zawsze dokładnie sprawdzaj adresy URL podczas pobierania plików, nawet z zaufanych źródeł, takich jak Google Ads lub najlepsze wyniki wyszukiwania. Regularne skanowanie urządzenia za pomocą niezawodnych narzędzi chroniących przed złośliwym oprogramowaniem, takich jak CleanMyMac X z silnikiem Moonlock Engine, może pomóc upewnić się, że nie ma na nim złośliwego oprogramowania. Ponadto utrzymywanie aktualności oprogramowania ma kluczowe znaczenie w celu ochrony przed znanymi lukami w zabezpieczeniach. Użytkownicy powinni również zachować ostrożność w przypadku wiadomości e-mail oferujących umowy lub oferty od nieznanych nadawców, aby zapobiec schematom phishingu.

Więcej czytania:Jak złośliwe oprogramowanie SparkCat kradnie kryptowalutę z zainfekowanych aplikacji na iOS i Androida

Wbudowane funkcje zabezpieczeń Apple, Gatekeeper i XProtect, zapewniają dodatkową ochronę przed złośliwym oprogramowaniem i są domyślnie włączone.

(przezLaboratorium Moonlocka)